Dlaczego bezpieczeństwo strony internetowej jest takie ważne?

Ochrona danych osobowych i zgodność z RODO

W dobie RODO, ochrona danych osobowych stała się nie tylko wymogiem prawnym, ale również oczekiwaniem ze strony użytkowników. Strony internetowe gromadzą i przetwarzają ogromne ilości danych osobowych, od adresów e-mail po informacje finansowe. Zaniedbanie w zakresie bezpieczeństwa może prowadzić do wycieku tych danych, co z kolei może skutkować poważnymi konsekwencjami prawnymi i finansowymi, zarówno dla właścicieli stron, jak i ich użytkowników.

Wpływ bezpieczeństwa na wiarygodność i SEO

Bezpieczeństwo strony ma bezpośredni wpływ na jej pozycjonowanie w wyszukiwarkach i postrzeganie przez użytkowników. Google i inne wyszukiwarki faworyzują bezpieczne strony, stosując protokoły takie jak HTTPS jako jeden z czynników rankingowych. Strona, która jest uznawana za niebezpieczną, może zostać obniżona w wynikach wyszukiwania, co wpływa na widoczność, ruch na stronie i ostatecznie na sukces biznesowy.

Ryzyka związane z niezabezpieczonymi stronami

Niezabezpieczone strony internetowe są narażone na szereg zagrożeń, takich jak kradzież danych, ataki hakerskie, złośliwe oprogramowanie, czy phishing. Ataki te mogą prowadzić nie tylko do strat finansowych, ale także do utraty zaufania i reputacji w oczach klientów. W szczególności dla biznesów online, gdzie zaufanie klientów jest kluczowe, ochrona przed takimi zagrożeniami jest niezbędna.

Podsumowując, bezpieczeństwo strony internetowej jest niezbędne dla ochrony danych, zachowania zaufania użytkowników, zgodności z przepisami prawnymi i utrzymania pozycji w wynikach wyszukiwania. W następnych sekcjach przyjrzymy się konkretnym zagrożeniom i metodom zabezpieczania stron internetowych, aby zapewnić im maksymalny poziom ochrony.

Na jakie zagrożenia narażona jest strona?

Kradzież Danych i ich konsekwencje

Co to jest Kradzież Danych?

Kradzież danych odnosi się do nieautoryzowanego dostępu i wykradzenia wrażliwych informacji ze strony internetowej. Może to dotyczyć danych osobowych użytkowników, informacji finansowych, haseł, danych dotyczących karty kredytowej, a nawet poufnych danych firmowych. Atakujący mogą wykorzystać różne techniki, takie jak phishing, ataki siłowe na hasła, exploity oprogramowania, czy SQL injection, aby uzyskać dostęp do chronionych zasobów.

Konsekwencje Kradzieży Danych

Skutki kradzieży danych mogą być dalekosiężne zarówno dla właścicieli stron, jak i ich użytkowników:

- Strata zaufania: Utrata danych klientów może prowadzić do poważnego uszczerbku na reputacji firmy i utraty zaufania użytkowników.

- Konsekwencje prawne: Naruszenia zabezpieczeń danych mogą skutkować poważnymi konsekwencjami prawnymi, w tym karami finansowymi, szczególnie w kontekście przepisów takich jak RODO.

- Straty finansowe: Wyciek danych osobowych czy informacji o kartach kredytowych może prowadzić do strat finansowych zarówno dla użytkowników, jak i firm.

- Wykorzystanie danych w celach przestępczych: Wykradzione dane mogą być wykorzystane do dalszych oszustw, np. w celu kradzieży tożsamości.

Zagrożenia związane z Przejęciem Sesji

Co to jest Przejęcie Sesji?

Przejęcie sesji, znane również jako session hijacking, to kolejne poważne zagrożenie w świecie bezpieczeństwa stron internetowych. Jest to technika, w której atakujący przejmuje kontrolę nad sesją użytkownika, co może prowadzić do nieautoryzowanego dostępu do wrażliwych danych lub funkcji strony.

Przejęcie sesji zachodzi, gdy atakujący uzyskuje dostęp do unikalnego identyfikatora sesji użytkownika (często zwanego tokenem sesji), który jest wykorzystywany do komunikacji z serwerem. Atakujący może przejąć sesję poprzez różne metody, takie jak przechwycenie nieszyfrowanego ruchu sieciowego, wykorzystanie luk w zabezpieczeniach aplikacji internetowej, a także poprzez inne techniki, takie jak phishing czy ataki typu man-in-the-middle.

Konsekwencje Przejęcia Sesji

- Utrata Prywatności: Przejęcie sesji może prowadzić do wycieku poufnych informacji użytkownika, takich jak dane osobowe, informacje finansowe czy szczegóły konta.

- Nieautoryzowany Dostęp: Atakujący może wykorzystać przejętą sesję do uzyskania dostępu do chronionych obszarów strony, co może prowadzić do szeregu niebezpieczeństw, w tym do manipulacji danymi użytkownika.

Złośliwe Przekierowania i ich wpływ na użytkowników

Co to są Złośliwe Przekierowania?

Złośliwe przekierowania to technika, w której użytkownik strony internetowej jest nieoczekiwanie przekierowywany na inną stronę, zazwyczaj zawierającą szkodliwe oprogramowanie lub fałszywe treści. Takie przekierowania mogą być wynikiem ataków hakerskich, w których cyberprzestępcy wstrzykują złośliwy kod do witryny, zmieniając jej zachowanie. Mogą one również występować poprzez wykorzystanie luk w zabezpieczeniach wtyczek lub platform zarządzania treścią (CMS).

Wpływ Złośliwych Przekierowań na użytkowników

- Ryzyko bezpieczeństwa: Przekierowanie do złośliwych witryn może narazić użytkowników na malware, ransomware lub phishing, co może prowadzić do kradzieży danych osobowych lub finansowych.

- Zakłócenie doświadczenia użytkownika: Nieoczekiwane przekierowania mogą zakłócić i zniechęcić użytkowników, prowadząc do wyższych wskaźników odrzuceń i niższego zaangażowania.

Spamowanie SEO

Spamowanie SEO, znane również jako "spam pozycjonujący" lub "black-hat SEO", to technika stosowana przez osoby próbujące nieuczciwie zwiększyć rankingi stron w wynikach wyszukiwania. Ta praktyka negatywnie wpływa na jakość i wiarygodność strony internetowej oraz może prowadzić do długotrwałych szkód w percepcji witryny przez wyszukiwarki i użytkowników.

Jak działa Spamowanie SEO?

Spamowanie SEO często obejmuje takie działania jak wstrzykiwanie niechcianych słów kluczowych lub linków na stronie, tworzenie fałszywych stron czy ukrywanie tekstów i linków. Atakujący mogą wykorzystywać luki w zabezpieczeniach strony do dodawania złośliwego kodu lub nieautoryzowanych treści, które manipulują algorytmami wyszukiwarek w celu niezasłużonego zwiększenia widoczności witryny w wynikach wyszukiwania.

Skutki Spamowania SEO dla dtrony

- Obniżenie rankingów: Wyszukiwarki, takie jak Google, penalizują strony, które stosują techniki spamowania SEO, co może skutkować znacznym spadkiem w rankingach wyszukiwania.

- Usunięcie z wyników wyszukiwania: W skrajnych przypadkach, strony mogą zostać całkowicie usunięte z indeksu wyszukiwarki, co skutkuje ich niewidocznością w wynikach wyszukiwania.

Ataki DDoS

Ataki DDoS (Distributed Denial of Service) to jedno z najbardziej destrukcyjnych zagrożeń dla stron internetowych. Polegają na zalewaniu strony ogromną ilością ruchu sieciowego, co przekracza jej możliwości przetwarzania i prowadzi do tymczasowego lub długotrwałego wyłączenia usług.

Charakterystyka Ataków DDoS

Ataki te wykorzystują liczne skompromitowane systemy komputerowe (często botnety) do generowania olbrzymiej ilości ruchu skierowanego na jedną witrynę. Różnią się one od prostych ataków DoS tym, że pochodzą z wielu różnych źródeł, co utrudnia ich zablokowanie. Mogą one przybierać różne formy, od prostych ataków przeciążających serwer po bardziej skomplikowane strategie, które wykorzystują specyficzne słabości w konfiguracji serwera lub aplikacji.

Konsekwencje Ataków DDoS

- Przerwy w dostępności strony: Ataki DDoS mogą skutecznie uniemożliwić dostęp do strony, co oznacza, że użytkownicy i klienci nie mogą z niej korzystać.

- Straty finansowe: Przerwy w działaniu strony mogą prowadzić do bezpośrednich strat finansowych, zwłaszcza dla firm prowadzących sprzedaż online lub oferujących usługi cyfrowe.

Konsekwencje trafienia na Czarną Listę

Trafienie na czarną listę wyszukiwarek lub usług antyspamowych jest poważnym problemem dla właścicieli stron internetowych. Oznacza to, że strona została zakwalifikowana jako niebezpieczna lub zawierająca szkodliwe oprogramowanie.

Skutki trafienia na Czarną Listę

- Obniżenie widoczności w wyszukiwarkach: Strony umieszczone na czarnej liście mogą zostać wykluczone z wyników wyszukiwania, co znacząco ogranicza ich widoczność.

- Ostrzeżenia dla użytkowników: Wiele przeglądarek internetowych i programów antywirusowych ostrzega użytkowników przed wchodzeniem na strony znajdujące się na czarnej liście, co może skutkować spadkiem ruchu na stronie.

- Długotrwałe skutki dla reputacji: Proces usuwania strony z czarnej listy może być długi i skomplikowany, a sama obecność na niej może długotrwale wpływać na zaufanie użytkowników.

Defacement - Zmiana wyglądu strony przez hakerów

Defacement, czyli zmiana wyglądu strony internetowej przez hakerów, to rodzaj ataku, który polega na nieautoryzowanym modyfikowaniu wyglądu witryny internetowej. Ten typ ataku jest często wykorzystywany przez hakerów w celu przekazania określonego przesłania, protestu lub po prostu w celu wykazania słabości w zabezpieczeniach strony.

Charakterystyka Ataku Defacement

- Zmiana treści strony: Podczas ataku defacement, hakerzy zastępują oryginalną treść strony własnymi wiadomościami, obrazami lub kodem HTML. Zmiany te mogą być widoczne dla wszystkich odwiedzających stronę.

- Cel ataku: Często takie ataki mają na celu zwrócenie uwagi na określony problem polityczny lub społeczny, ale mogą też być aktem wandalizmu cyfrowego bez głębszego przesłania.

Ransomware - Co to takiego?

Ransomware to rodzaj złośliwego oprogramowania, które blokuje dostęp do systemu komputerowego lub danych, żądając od ofiary okupu za ich odblokowanie. Ransomware stał się jednym z największych zagrożeń w cyberbezpieczeństwie.

Mechanizm działania Ransomware

- Szyfrowanie danych: Najczęściej ransomware szyfruje dane na zaatakowanym urządzeniu, uniemożliwiając dostęp do nich bez specjalnego klucza, który jest oferowany w zamian za zapłatę okupu.

- Żądanie okupu: Ofiary są zmuszane do zapłacenia okupu, często w kryptowalutach, aby odzyskać dostęp do swoich danych.

Skutki Ataku Ransomware

- Utrata danych: Jeśli okup nie zostanie zapłacony, dane mogą zostać utracone na stałe.

- Znaczące straty finansowe: Koszty związane z atakiem ransomware mogą obejmować nie tylko okup, ale także straty związane z przestojem w działaniu firmy.

- Reputacyjne i prawne konsekwencje: Ataki ransomware mogą prowadzić do długotrwałego uszczerbku na reputacji firmy i potencjalnych konsekwencji prawnych związanych z naruszeniem danych.

Cross-Site Scripting (XSS) - Z czym się wiąże?

Cross-site scripting (XSS) to rodzaj ataku cybernetycznego, w którym atakujący wstrzykują złośliwy skrypt do treści witryny internetowej. Ten skrypt jest następnie wykonywany przez przeglądarkę użytkownika, co może prowadzić do różnych niepożądanych skutków.

Charakterystyka Ataku XSS

- Wykorzystanie luk w zabezpieczeniach: Ataki XSS często wykorzystują luki w zabezpieczeniach aplikacji internetowych, pozwalając na wstrzykiwanie złośliwego kodu JavaScript do strony.

- Rodzaje Ataków XSS: Istnieją różne typy ataków XSS, w tym trwałe (gdzie kod jest przechowywany na serwerze), odbite (gdzie kod jest odbijany od serwera do użytkownika) i oparte na DOM (manipulujące środowiskiem DOM strony).

Konsekwencje Ataku XSS

- Kradzież danych: Ataki XSS mogą prowadzić do kradzieży danych, takich jak cookies użytkowników czy tokenów sesji.

- Wydobywanie poufnych informacji: Przez wstrzyknięcie skryptów, hakerzy mogą wydobywać poufne informacje od użytkowników strony.

SQL i Code Injections

SQL Injection

- Mechanizm Ataku: Ataki SQL Injection polegają na wstrzykiwaniu złośliwych poleceń SQL przez formularze na stronie internetowej, co pozwala na manipulację bazą danych.

- Skutki: Takie ataki mogą prowadzić do uzyskania nieautoryzowanego dostępu do danych, ich modyfikacji, usunięcia lub nawet zniszczenia bazy danych.

Code Injection

- Mechanizm Ataku: Ataki typu Code Injection polegają na wstrzykiwaniu i wykonaniu złośliwego kodu w aplikacji, co może prowadzić do przejęcia kontroli nad aplikacją lub serwerem.

- Skutki: Możliwe konsekwencje obejmują kradzież danych, infekcje złośliwym oprogramowaniem i znaczące zakłócenia w funkcjonowaniu strony.

Dodatkowo należy pamiętać, że każdy z takich ataków odbija się także na wiarygodności marki. Dla firm skupiających się głównie na pozyskiwaniu nowych klientów będzie to miało najprawdopodobniej tylko straty finansowe, natomiast firmy stawiające na dłuższą prace mogą niestety zniknąć z rynku.

W przypadku bezpieczeństwa obowiązuje zasada jak w przypadku zdrowia: “Lepiej zapobiegać niż leczyć”. Z tego właśnie powodu poniżej znajduje się obszerna sekcja opisująca różne sposoby zabezpieczania się przed atakami. Pamiętać trzeba jednak, że nigdy nie będziemy w 100% bezpieczni, ale możemy sprawić, że hakowanie nas nie będzie opłacalne.

Jak skutecznie zabezpieczyć swoją stronę?

Blokowanie Portów jako środek ochrony

Blokowanie portów jest kluczowym elementem zabezpieczania stron internetowych. Ta metoda polega na ograniczeniu dostępu do określonych portów sieciowych, przez które komunikuje się serwer, co pomaga zapobiegać nieautoryzowanemu dostępowi i atakom.

Jak Blokować Porty

- Identyfikacja niepotrzebnych portów: Pierwszym krokiem jest identyfikacja portów, które nie są potrzebne do działania Twojej strony lub aplikacji. Każdy niepotrzebnie otwarty port stanowi potencjalne zagrożenie.

- Konfiguracja firewalla: Użyj zapory sieciowej (firewall), aby zablokować wszystkie porty, które nie są potrzebne. Zapora może być skonfigurowana na poziomie serwera, sieci lub nawet aplikacji.

- Zastosowanie zasad minimalnego otwarcia: Stosuj zasadę minimalnego otwarcia portów - otwieraj tylko te porty, które są absolutnie konieczne do działania twojej strony i jej funkcji.

Narzędzia i praktyki

- Użycie UTM lub IDS/IPS: Rozwiązania typu Unified Threat Management (UTM) lub systemy wykrywania/wstrzymywania intruzów (IDS/IPS) często oferują zaawansowane funkcje zarządzania portami.

- Regularne skanowanie portów: Regularnie korzystaj z narzędzi do skanowania portów, aby upewnić się, że żadne nieautoryzowane porty nie zostały otwarte.

- Stosowanie bezpiecznych protokołów: Upewnij się, że używane protokoły komunikacyjne (takie jak SSH, FTPS, TLS/SSL) są zabezpieczone i aktualne.

Ochrona przed Atakami DDoS

Ochrona przed atakami DDoS (Distributed Denial of Service) jest niezbędna dla zachowania ciągłości działania i bezpieczeństwa stron internetowych. Ataki DDoS polegają na zalewaniu serwisu ogromną ilością ruchu sieciowego, co może prowadzić do jego całkowitego unieruchomienia.

Metody ochrony przed Atakami DDoS

- Rozproszona ochrona: Używanie rozproszonych systemów ochrony, takich jak CDN (Content Delivery Networks), które mogą rozpraszają ruch i zmniejszają jego wpływ na pojedynczy punkt sieci.

- Zaawansowane systemy wykrywania: Implementacja systemów wykrywających i łagodzących ataki DDoS w czasie rzeczywistym, które mogą szybko reagować na nieoczekiwane wzrosty ruchu.

- Ograniczanie szerokości pasma: Ograniczanie szybkości przesyłania danych na poziomie serwera lub sieci może pomóc w zarządzaniu nieoczekiwanym wzrostem ruchu.

Narzędzia i praktyki

- Zastosowanie firewalli: Konfiguracja firewalli, aby blokować niepotrzebny ruch i filtrować podejrzane żądania.

- Regularne testy i symulacje: Przeprowadzanie regularnych testów i symulacji ataków DDoS, aby ocenić gotowość systemu i zidentyfikować obszary do poprawy.

- Korzystanie z usług zewnętrznych: Współpraca z dostawcami usług specjalizującymi się w ochronie przed DDoS, którzy oferują zaawansowane rozwiązania i wsparcie.

Zabezpieczanie SSH - Certyfikaty lub Klucze zamiast hasła

SSH (Secure Shell) to protokół służący do bezpiecznej komunikacji z serwerem. Tradycyjnie, dostęp SSH zabezpieczany jest za pomocą nazwy użytkownika i hasła, jednak ta metoda może być podatna na ataki typu brute-force lub phishing. Znacznie bezpieczniejszą alternatywą jest użycie kluczy SSH i certyfikatów.

Implementacja Kluczy SSH

- Generowanie Klucza SSH: Pierwszym krokiem jest wygenerowanie pary kluczy SSH, składającej się z klucza publicznego i prywatnego. Klucz prywatny jest przechowywany bezpiecznie przez użytkownika, natomiast klucz publiczny umieszcza się na serwerze.

- Użycie Klucza zamiast hasła: Po skonfigurowaniu, dostęp do serwera SSH wymaga posiadania odpowiedniego klucza prywatnego, co eliminuje potrzebę używania hasła.

Korzyści z używania Kluczy SSH

- Zwiększone bezpieczeństwo: Klucze SSH są znacznie trudniejsze do złamania niż tradycyjne hasła. Dzięki ich zastosowaniu, ryzyko nieautoryzowanego dostępu do serwera jest znacząco zmniejszone.

- Ochrona przed Atakami Brute-Force: Klucze SSH są odporne na ataki polegające na zgadywaniu haseł, co jest częstym problemem przy użyciu tradycyjnych metod uwierzytelniania.

Szyfrowanie połączenia - HSTS a nie tylko HTTPS

Szyfrowanie HTTPS jest fundamentem bezpiecznego połączenia internetowego. Używa ono protokołu SSL/TLS do szyfrowania danych przesyłanych między użytkownikiem a serwerem, zapobiegając ich przechwyceniu i odczytaniu przez nieuprawnione osoby.

Wdrażanie HSTS (HTTP Strict Transport Security)

- Dodatkowa warstwa bezpieczeństwa: HSTS to polityka bezpieczeństwa, która wymusza korzystanie z połączenia HTTPS na wszystkich przyszłych połączeniach z daną domeną. Zapobiega to atakom typu „man-in-the-middle”, które mogą wystąpić, gdy użytkownik po raz pierwszy łączy się z witryną przez niezabezpieczone połączenie HTTP.

- Konfiguracja HSTS: Aby wdrożyć HSTS, należy dodać odpowiedni nagłówek HTTP do odpowiedzi serwera. To sprawia, że przeglądarki automatycznie używają bezpiecznego połączenia HTTPS przy każdej próbie połączenia z witryną.

Korzyści z użycia HSTS

- Automatyczne Przekierowanie na HTTPS: Użytkownicy są automatycznie przekierowywani na bezpieczną wersję strony, nawet jeśli wpiszą adres z „http”.

- Ochrona przed Atakami Spoofingowymi: HSTS pomaga chronić przed atakami polegającymi na podszywaniu się pod stronę.

Sprawdzanie podatności pluginów CMS i używanych wtyczek

Pluginy i wtyczki CMS są często podstawowym elementem funkcjonalności stron internetowych, ale mogą też stanowić poważne zagrożenie bezpieczeństwa, jeśli nie są regularnie aktualizowane i sprawdzane pod kątem podatności.

Regularne Aktualizacje i Monitorowanie

- Aktualizacja Pluginów i Wtyczek: Regularne aktualizacje są niezbędne, ponieważ twórcy często wydają poprawki bezpieczeństwa, by chronić przed nowo odkrytymi lukami.

- Korzystanie z Narzędzi do Skanowania Podatności: Istnieje wiele narzędzi, zarówno płatnych, jak i darmowych, które mogą automatycznie skanować i zgłaszać znane podatności w zainstalowanych pluginach i wtyczkach.

Ograniczenie Ilości Używanych Dodatków

Im mniej zewnętrznych dodatków, tym mniejsze ryzyko wystąpienia podatności. Należy unikać instalowania niepotrzebnych wtyczek, a te używane regularnie aktualizować i audytować.

Ograniczanie Dostępu Administracyjnego

Zapewnienie, że tylko zaufani i odpowiedzialni użytkownicy mają dostęp do zarządzania pluginami i wtyczkami, zmniejsza ryzyko nieautoryzowanych zmian lub instalacji szkodliwego oprogramowania.

Firewall Aplikacji Webowych - Pierwsza Linia Obrony

Firewall aplikacji webowych WAF monitoruje i filtruje ruch przychodzący do aplikacji webowej, chroniąc ją przed szkodliwymi żądaniami i atakami, takimi jak cross-site scripting (XSS) czy SQL injection.

Konfiguracja i Wykorzystanie WAF

- Wybór Odpowiedniego Rozwiązania WAF: Istnieje wiele rozwiązań WAF, zarówno sprzętowych, jak i opartych na chmurze. Ważne jest, aby wybrać takie, które najlepiej odpowiada potrzebom i architekturze danej strony internetowej.

- Dostosowywanie Reguł: WAF umożliwia tworzenie niestandardowych reguł i polityk, które mogą być dostosowane do specyficznych zagrożeń lub wymagań biznesowych strony.

Monitorowanie i Aktualizacja WAF

- Stałe Monitorowanie: Aktywne monitorowanie i analiza ruchu sieciowego za pomocą WAF pozwala na szybkie wykrywanie i reagowanie na potencjalne zagrożenia.

- Regularne Aktualizacje: Aby zapewnić skuteczność WAF, ważne jest, aby regularnie aktualizować jego bazy danych i reguły, aby odpowiadały na najnowsze zagrożenia i techniki ataków.

Secure Headers - Zabezpieczanie nagłówków

Prawidłowo skonfigurowane nagłówki bezpieczeństwa mogą zapobiegać wielu atakom, w tym atakom typu clickjacking, XSS, i innym podatnościom opartym na skryptach.

Implementacja Secure Headers

- Strict-Transport-Security (HSTS): Zapobiega atakom typu man-in-the-middle przez wymuszenie szyfrowanego połączenia HTTPS.

- Content-Security-Policy (CSP): Pomaga w zapobieganiu atakom XSS poprzez kontrolę zasobów, które mogą być ładowane i wykonywane na stronie.

- X-Content-Type-Options: Zapobiega próbom „sniffing” typu MIME, które mogą prowadzić do niewłaściwego interpretowania plików.

- X-Frame-Options: Ochrona przed atakami typu clickjacking przez blokowanie możliwości umieszczania strony w ramce (frame).

Monitorowanie i Testowanie Nagłówków

- Regularne Przeglądy Konfiguracji: Systematyczne przeglądy i testy konfiguracji nagłówków, aby upewnić się, że są one aktualne i skutecznie chronią przed nowymi rodzajami ataków.

- Wykorzystanie Narzędzi do Testowania: Istnieją narzędzia i skanery online, które mogą pomóc w ocenie i poprawie konfiguracji nagłówków bezpieczeństwa.

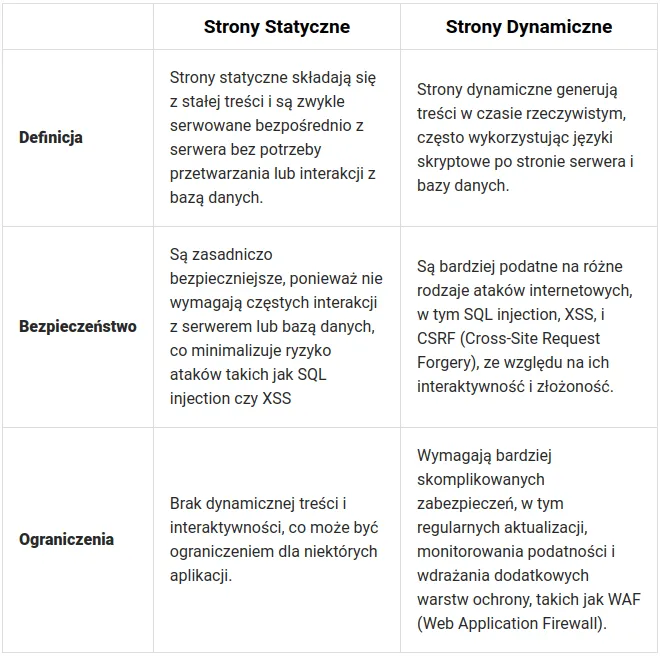

Strony Statyczne a Dynamiczne w Kontekście Bezpieczeństwa

Bezpieczeństwo stron internetowych może znacząco różnić się w zależności od tego, czy są one statyczne, czy dynamiczne. Każdy z tych typów stron ma swoje unikalne wyzwania i korzyści związane z bezpieczeństwem.

Czy odpowiednie narzędzia i konfiguracja to wszystko?

Oczywiście, że nie, ale należy pamiętać, że wnoszą one bardzo dużo do poczucia bezpieczeństwa. Bezpieczeństwo jest procesem, ciągłą zabawą w kotka i myszkę z atakującym. Nie można kupić wiaderka bezpieczeństwa, ale można wdrożyć politykę bezpieczeństwa, która pomoże nam w utrzymaniu ochrony.

Polityka bezpieczeństwa

Polityka bezpieczeństwa to kompleksowy zbiór wytycznych i procedur, które mają za zadanie ochronić aktywa cyfrowe organizacji. Oprócz definicji standardów i szkoleń pracowników, obejmuje ona także szereg innych kluczowych elementów:

Definicja Standardów

- Zasady Tworzenia Hasła: Określenie wymagań dotyczących skomplikowania i częstotliwości zmian haseł.

- Zarządzanie Dostępem do Danych: Ustalenie procedur kontrolowania dostępu do wrażliwych danych, w tym zarządzanie uprawnieniami użytkowników.

- Bezpieczeństwo Urządzeń: Wdrażanie zasad bezpieczeństwa dla urządzeń służbowych, w tym szyfrowanie dysków i zabezpieczenia przed kradzieżą.

Szkolenia Pracowników

- Rozwój Świadomości Bezpieczeństwa: Edukowanie pracowników na temat zagrożeń cyfrowych, phishingu, i innych taktyk stosowanych przez cyberprzestępców.

- Praktyczne Warsztaty i Szkolenia: Organizowanie regularnych szkoleń praktycznych, w tym symulacji ataków phishingowych, aby pracownicy mogli lepiej rozpoznać i reagować na zagrożenia.

Audyt i Przegląd Polityki

- Regularne Przeglądy Polityki Bezpieczeństwa: Prowadzenie regularnych audytów w celu identyfikacji słabych punktów i aktualizacji polityki zgodnie z najnowszymi zagrożeniami.

- Zgodność z Przepisami: Zapewnienie, że polityka bezpieczeństwa jest zgodna z lokalnymi i międzynarodowymi przepisami dotyczącymi ochrony danych.

Procedury Reagowania na Incydenty

- Plan Reagowania na Incydenty Bezpieczeństwa : Opracowanie szczegółowych procedur reagowania w przypadku naruszenia bezpieczeństwa, w tym komunikacji wewnętrznej i zewnętrznej.

- Analiza Po Incydencie: Przeprowadzanie dogłębnej analizy po każdym incydencie, w celu identyfikacji przyczyn i wprowadzenia niezbędnych zmian w polityce.

Integracja z Procesami Biznesowymi

- Włączenie Bezpieczeństwa do Procesów Biznesowych: Zapewnienie, że wszystkie procesy biznesowe uwzględniają aspekty bezpieczeństwa od początku projektowania.

- Komunikacja i Współpraca Międzydziałowa: Budowanie kultury bezpieczeństwa poprzez współpracę między różnymi działami firmy.

Stworzenie i wdrożenie skutecznej polityki bezpieczeństwa wymaga ciągłego zaangażowania i adaptacji do ewoluującego krajobrazu cyberzagrożeń. Jest to nie tylko zbiór procedur, ale także dynamiczny proces, który musi być regularnie aktualizowany, aby skutecznie chronić aktywa cyfrowe organizacji.

Ponadto pamiętaj o:

- regularnych skanach bezpieczeństwa

- odpowiedzialnym aktualizowaniu oprogramowania

- rozważeniem ukrycia dostępu do CMS za prywatną siecią (VPN)

- udostępnieniem dostępu do CMS i serwera tylko niezbędnym osobą

- nie przechowywaniu ważnych i poufnych informacji na serwerze

Zastosowanie tych praktyk pozwala na stworzenie solidnej, wielowarstwowej obrony przed cyfrowymi zagrożeniami, podnosząc bezpieczeństwo strony internetowej na wyższy poziom. Wiemy jednak, że w tym artykule było bardzo dużo informacji, pomimo że jest to post wprowadzający. Nie da się jednak na jednej stronie w najmniejszych szczegółach wyjaśnić kwestia bezpieczeństwa w internecie.

Jak i dlaczego warto sprawdzić historię strony internetowej?

Poznanie przeszłości witryny, w tym zmian w treści, właścicielu czy aktualizacjach, może dostarczyć cennych wskazówek dotyczących potencjalnych zagrożeń, takich jak wcześniejsze wycieki danych, ataki hakerskie czy nieautoryzowane zmiany treści. Oto jak możesz to zrobić efektywnie, wykorzystując narzędzia zoptymalizowane pod kątem SEO semantycznego:

- Internet Archive - Wayback Machine : Narzędzie to archiwizuje zrzuty ekranu stron internetowych z różnych okresów, umożliwiając przeglądanie ich historycznych wersji. Dostęp do archiwalnych wersji strony pozwala na ocenę zmian w jej wyglądzie i treści, co jest szczególnie ważne w kontekście identyfikacji nieautoryzowanych modyfikacji mogących wskazywać na przejęcie strony przez osoby trzecie.

- Whois Lookup : Użycie narzędzi Whois pozwala na uzyskanie informacji o rejestracji domeny, w tym o jej właścicielu i historii zmian. Analiza tych danych może ujawnić częste zmiany właściciela, co może być sygnałem ostrzegawczym wskazującym na potencjalne problemy bezpieczeństwa.

- Narzędzia SEO, takie jak Ahrefs, SEMrush, Moz : Te platformy oferują funkcje analizy backlinków i profilu linkowego strony, co może pomóc w identyfikacji nieoczekiwanych lub szkodliwych linków przychodzących, które mogły zostać dodane w wyniku ataków hakerskich.

Dlaczego sprawdzenie historii strony jest ważne?

Poznanie historii strony internetowej jest niezbędne dla oceny jej bezpieczeństwa, ponieważ:

- Wskazuje na stabilność i wiarygodność: Długotrwała obecność w sieci i brak negatywnych incydentów bezpieczeństwa mogą świadczyć o solidności i niezawodności witryny.

- Ujawnia potencjalne zagrożenia: Historia ataków hakerskich czy wycieków danych wskazuje na potencjalne słabości w zabezpieczeniach, które mogą nie zostać całkowicie wyeliminowane.

- Pomaga w identyfikacji nieautoryzowanych zmian: Regularne monitorowanie zmian na stronie może pomóc w szybkim wykryciu i reagowaniu na nieautoryzowane działania, zabezpieczając przed szkodliwymi modyfikacjami.

Checklista Bezpieczeństwa Strony

Dla wszystkich, którzy zapoznali się, z solidną porcją wiedzy z tego artykułu, przygotowałem poniższą listę najważniejszych punktów bezpieczeństwa.

- Certyfikat SSL/TLS: Upewnij się, że Twoja strona korzysta z szyfrowania SSL/TLS.

- Aktualizacje Oprogramowania: Regularnie aktualizuj CMS, wtyczki i skrypty.

- Silne Hasła: Używaj silnych i unikalnych haseł dla wszystkich kont administracyjnych.

- Backupy: Regularnie twórz kopie zapasowe swojej strony i bazy danych.

- Firewall Aplikacji Webowej (WAF): Korzystaj z WAF lub podobnej ochrony zapewnianej przez dostawcę hostingu

- M onitorowanie i Alerty: Ustaw monitorowanie strony pod kątem nieautoryzowanych zmian i konfiguruj alerty bezpieczeństwa.

Realizacja punktów z tej listy nie zabezpiecza w 100% ale jest solidną podstawą. Wracaj do niej co miesiąc i sprawdzaj karzy z punktów, a wszystko powinno być w porządku. Pamiętaj, że bezpieczeństwo to proces i nie można go kupić raz tak, żeby trwało na zawsze.

Najczęściej Zadawane Pytania

Czym jest certyfikat SSL i dlaczego jest ważny dla mojej strony?

Certyfikat SSL (Secure Sockets Layer) to standardowa technologia bezpieczeństwa służąca do ustanowienia szyfrowanego połączenia między serwerem a przeglądarką. Jest to podstawowy element w ochronie danych przesyłanych przez internet, zapewniający, że wszelkie dane przesyłane między użytkownikiem a stroną są bezpieczne i prywatne.

Jak mogę sprawdzić, czy moja strona jest bezpieczna?

Aby zweryfikować bezpieczeństwo swojej strony, możesz skorzystać z narzędzi do sprawdzania bezpieczeństwa stron internetowych, takich jak Google Safe Browsing. Dodatkowo, upewnij się, że adres URL twojej strony zaczyna się od "https://" i posiada ikonę kłódki w pasku adresu przeglądarki, co wskazuje na obecność certyfikatu SSL.

Co to jest atak DDoS i jak mogę chronić swoją stronę?

Atak DDoS (Distributed Denial of Service) to rodzaj cyberataku, podczas którego strona internetowa jest zalewana ogromną ilością ruchu generowanego przez wiele źródeł, co może doprowadzić do jej przeciążenia i tymczasowego wyłączenia. Jeśli chcesz dowiedzieć się więcej zajrzyj do artykułu o tym czym jest atakt ddos .

Jakie są najlepsze praktyki zabezpieczania strony internetowej?

Najlepsze praktyki zabezpieczania strony obejmują regularne aktualizacje oprogramowania i wtyczek, stosowanie silnych haseł i wieloskładnikowej weryfikacji, konfigurację firewalla aplikacji webowych (WAF), utrzymywanie regularnych kopii zapasowych danych oraz edukację użytkowników i pracowników na temat podstawowych zasad cyberbezpieczeństwa. Jeśli chcesz dowiedzieć się więcej o tym, jak zabezpieczyć stronę internetową przed atakiem, sprawdź nasze pozostałe artykuły.

Czy istnieją narzędzia, które mogą pomóc w zabezpieczeniu mojej strony?

Tak, istnieje wiele narzędzi i usług, które mogą pomóc w zabezpieczeniu strony internetowej. Narzędzia te obejmują skanery podatności, systemy zarządzania bezpieczeństwem treści (CMS), rozwiązania do zarządzania tożsamością i dostępem, firewall'e aplikacji webowych (WAF) oraz usługi monitorowania bezpieczeństwa. Pamiętaj jednak, że wybór odpowiednich narzędzi zależy od specyfiki i potrzeb twojej strony internetowej.

Adam Naworski